Misión: Ciberresiliencia

Nuestra misión es fortalecer, con sentido de urgencia, la resiliencia cibernética de gobiernos y empresas, facilitando la transferencia de conocimiento y tecnologías avanzadas que aceleran la adopción del modelo de seguridad Zero Trust.

A través de esta transferencia de conocimiento y tecnología, empoderamos a las organizaciones para enfrentar la creciente velocidad, escala y sofisticación de las ciberamenazas, que superan cada vez más las capacidades de seguridad tradicionales.

Superando la Brecha del Conocimiento

Antiguamente, el progreso de una nación se medía por la cantidad de ingenieros que tenía. Pero hoy, eso ya no es suficiente. La velocidad del cambio tecnológico supera las medidas tradicionales de desarrollo, lo que hace imprescindible actualizar constantemente las habilidades y conocimientos.

A medida que evoluciona el panorama digital, cerrar la brecha del conocimiento y prevenir la obsolescencia tecnológica es crucial. En HAAP, te proporcionamos las herramientas y el conocimiento más avanzados para que sigas siendo competitivo y estés preparado para el futuro.

Un Panorama Global de Ciberseguridad en Cambio Exige un Enfoque Mejor

En un mundo hiperconectado como el de hoy, donde los entornos híbridos evolucionan constantemente, las estrategias tradicionales de ciberseguridad ya no son suficientes.

Con décadas de experiencia en una amplia gama de herramientas y proveedores de ciberseguridad, hemos sido testigos de primera mano de cómo el panorama de amenazas ha cambiado rápidamente. Los atacantes se han vuelto más sofisticados, adaptándose a cada nueva defensa que implementamos.

En este punto, contar con herramientas defensivas de primer nivel es esencial, pero ya no basta por sí solo. El principio fundamental que debe guiar la ciberseguridad hoy en día es no confiar en nada y asumir siempre que habrá una brecha.

Incluso con las defensas más robustas, las vulnerabilidades pueden ser explotadas. Es crucial estar preparado para lo inevitable. La forma en que responda cuando ocurra una brecha es lo que realmente importa. La Segmentación de Confianza Cero es la solución que garantiza que las brechas sean de bajo perfil y bajo impacto, protegiendo tus sistemas y datos críticos incluso cuando los atacantes logren acceso.

El Perímetro en Disolución

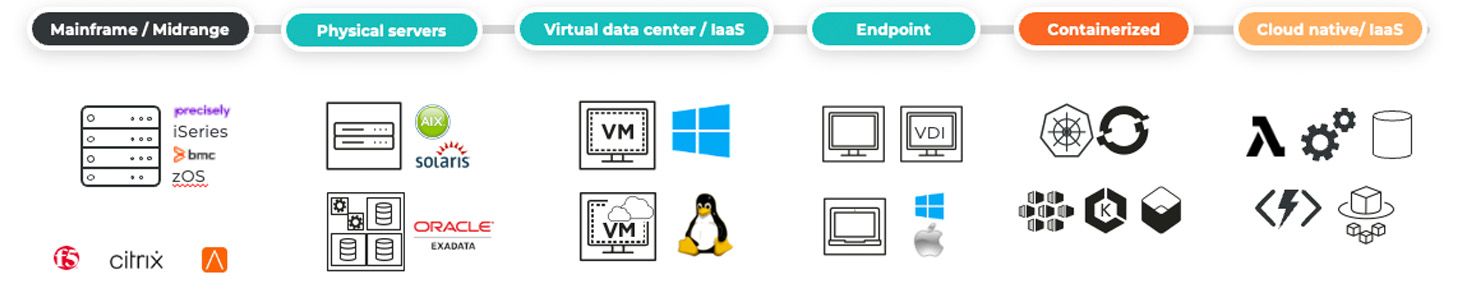

Sin embargo, las aplicaciones actuales se han transformado en sistemas complejos de múltiples niveles. Con el auge de las máquinas virtuales, los entornos contenedorizados como Kubernetes (K8) y las arquitecturas de microservicios, las aplicaciones ahora abarcan entornos tanto locales como en la nube. El acceso remoto, desde el hogar o oficinas satélite, se ha convertido en la norma.

Este cambio significa que el perímetro tradicional del centro de datos se ha disuelto. La seguridad ahora debe adaptarse para proteger datos y aplicaciones en entornos híbridos, donde los sistemas en la nube, remotos y locales se entrelazan. Un nuevo enfoque de seguridad no solo es necesario, sino crítico para mantenerse por delante de las amenazas en evolución.

La Expansión de la Superficie de Ataque

La superficie de ataque global ha crecido exponencialmente, con brechas que ahora pueden originarse desde cualquier lugar: entornos en la nube, estaciones de trabajo remotas y redes híbridas. Este cambio hace esencial operar bajo la suposición de que los ataques no son una cuestión de si, sino de cuándo.

Un atacante solo necesita tener éxito una vez para comprometer tu sistema, mientras que tus defensas deben ser impecables el 100% del tiempo. Esta asimetría es la razón por la cual las organizaciones hoy en día deben asumir que ya han sido comprometidas y tomar medidas proactivas para mitigar el impacto antes de que ocurra.

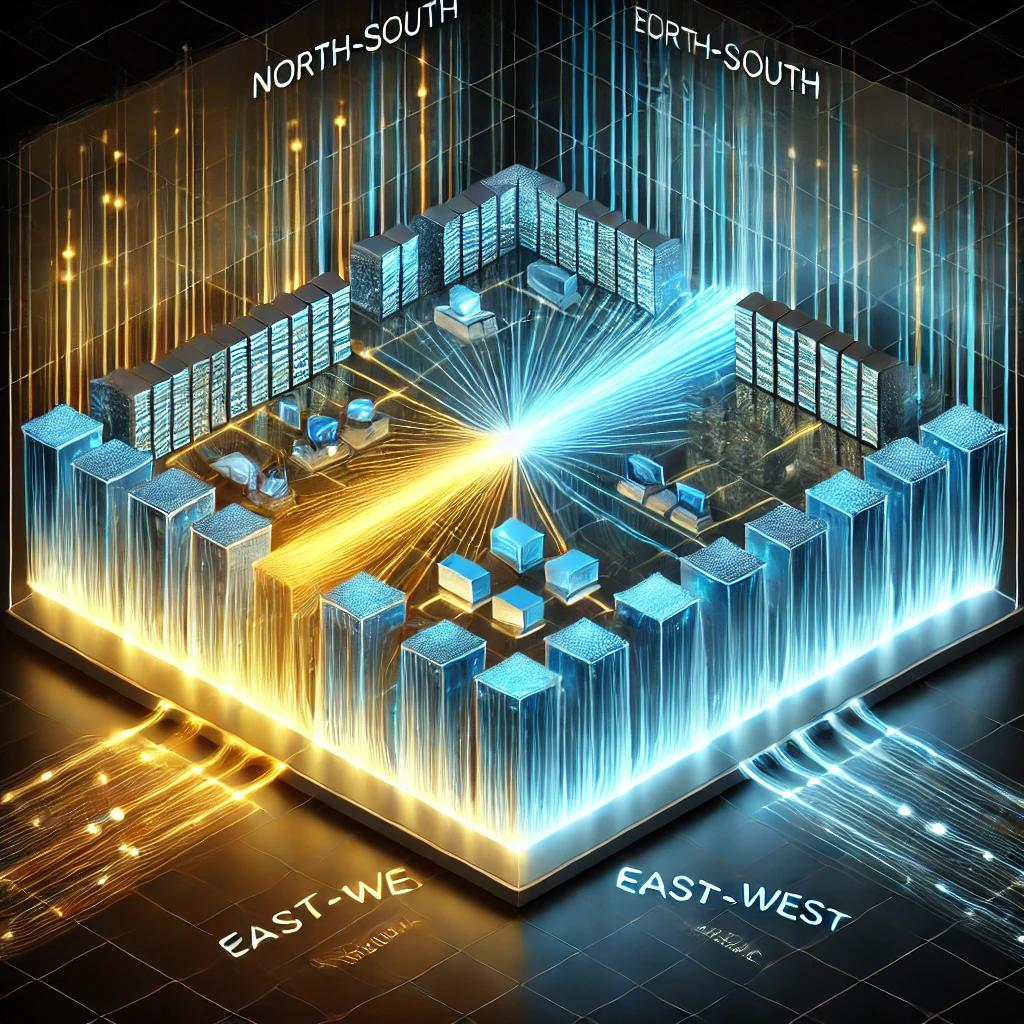

Tráfico Norte-Sur vs. Este-Oeste: Un Cambio de Paradigma

Hace una década, el tráfico de red fluía principalmente de Norte a Sur, moviéndose entre centros de datos y usuarios externos. Sin embargo, hoy en día, el panorama ha cambiado: el 80% de todo el tráfico ahora ocurre internamente (Este-Oeste), entre aplicaciones, servicios y dispositivos dentro de la propia red.

Este cambio significa que las defensas perimetrales por sí solas ya no son suficientes. Las empresas deben priorizar la protección del movimiento lateral dentro de sus redes para evitar que las amenazas se propaguen internamente, enfocándose en estrategias de seguridad interna integrales en lugar de solo asegurar los puntos de acceso externos.

Confianza Cero (Zero Trust): Una Mentalidad, No un Producto

La Confianza Cero es más que una herramienta: es una filosofía de seguridad fundamental. Rechaza la noción de confianza implícita, asumiendo que cada solicitud de acceso podría ser una amenaza potencial. Para mitigar estos riesgos, la Confianza Cero aplica políticas estrictas y continuas de control de acceso diseñadas para prevenir brechas antes de que ocurran.

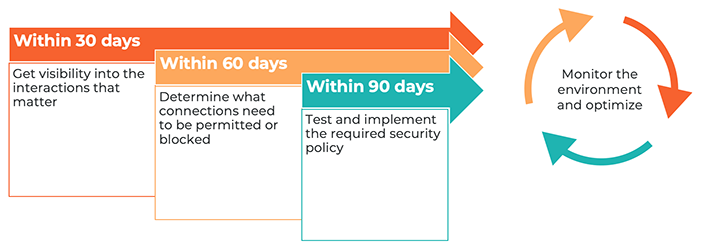

A diferencia de los modelos de seguridad tradicionales, la Confianza Cero no es una solución única, sino un esfuerzo continuo que se adapta a las amenazas en evolución. El proceso comienza identificando quién o qué necesita acceso, verificando rigurosamente cada solicitud y aplicando políticas de seguridad en cada punto de interacción. Al adoptar una mentalidad de Confianza Cero, tu seguridad se vuelve proactiva y dinámica, adaptándose en tiempo real para garantizar la protección en todos los niveles.

La segmentación es el pilar de este enfoque. Va más allá de la simple micro-segmentación, profundizando en niveles más finos, hasta la carga de trabajo. Esta granularidad garantiza que, incluso si ocurre una brecha, el daño esté contenido y controlado, limitando la exposición en todo el sistema.

Visibility everywhere

Least-priviledge access

Adaptability and consistency

A proactive posture

El Momento para la Segmentación de Confianza Cero es Ahora

La urgencia de la Segmentación de Confianza Cero nunca ha sido mayor, impulsada por un creciente número de mandatos gubernamentales y requisitos regulatorios:

- Mandatos gubernamentales: Orden Ejecutiva de EE. UU., NCSC del Reino Unido

- Requisitos regulatorios: SWIFT, PCI, HIPAA, GDPR

- Marcos de ciberseguridad: NIST, ISO 27001, CSF

Estas regulaciones exigen que las organizaciones adopten un enfoque proactivo hacia la seguridad. Cada empresa debe ahora:

- Entender los riesgos: Clasificar los activos de información e identificar vulnerabilidades.

- Definir controles: Implementar medidas de protección alineadas con los riesgos identificados.

- Establecer procesos sólidos: Garantizar que los sistemas estén preparados para detectar y contener incidentes de seguridad de manera rápida y efectiva.

Con la Segmentación de Confianza Cero, puedes cumplir con estas exigencias regulatorias mientras reduces el impacto de las brechas y garantizas una protección continua en el panorama de amenazas en constante evolución.

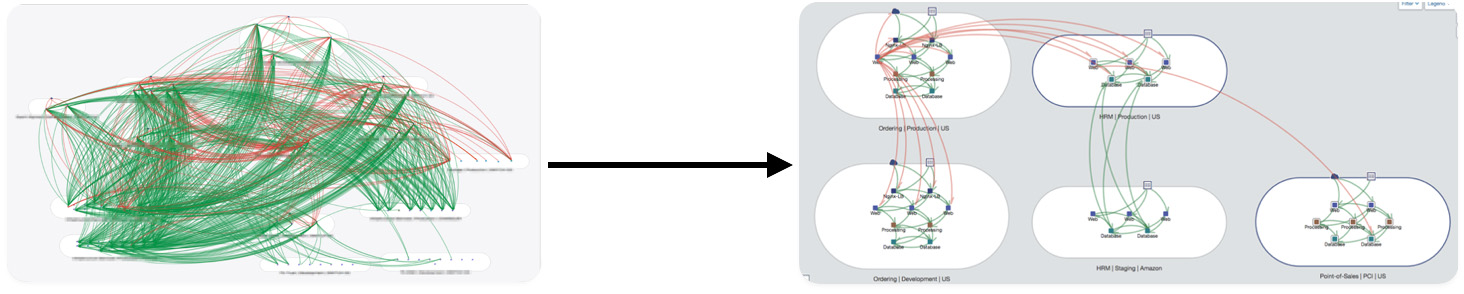

Visibilidad a través del etiquetado de cargas de trabajo

Segmentación: El Núcleo de la Confianza Cero

La segmentación es la piedra angular de la Confianza Cero, extendiéndose más allá de la micro-segmentación hasta niveles más finos, incluso hasta la carga de trabajo.

¿Pero qué es la segmentación?

Así como un submarino tiene compartimentos para evitar hundirse en caso de una brecha, tu red debe estar segmentada.

Haciendo la Segmentación Simple, Rápida y Ligera

La segmentación no tiene por qué ser compleja ni consumir demasiados recursos. Los enfoques modernos son ligeros, aprovechando metadatos, automatización y aprendizaje automático para una implementación rápida y escalable.

Compatible con la mayoría de los entornos

Desde endpoints y sistemas heredados hasta entornos contenedorizados y de nube híbrida.